Tempo di lettura 4 minuti.

L’anello debole della catena di sicurezza informatica è molto spesso l’utente che utilizza software collegati alla rete, quali ad esempio programmi di messaggistica e di gestione delle e-mail. Un semplice click su un link malevolo può scatenare l’annientamento di un sistema informatico aziendale.

La cyber-sicurezza parte quindi anche dagli utenti.

In effetti, il 91% di tutti gli attacchi inizia con una e-mail di phishing ad una vittima ignara. Inoltre, il 32% di tutte le violazioni con esito positivo (per l’attaccante) coinvolgono l’uso di tecniche di phishing.

Nonostante gli estesi tentativi dei media e dei programmi di sicurezza aziendali nel corso degli anni per educare gli utenti sui pericoli e sui metodi per individuare le e-mail di phishing, questi attacchi continuano ad avere un grande successo.

Per certo, non aiuta l’utilizzo di programmi quali Outlook dove i collegamenti nelle email non sono (a differenza delle immagini) disattivabili senza intralciare l’utilizzo della stazione di lavoro e ancor meno l’utilizzo di certi hardware, ad esempio pad molto sensibili di PC portatili, che possono creare click indesiderati, con effetti che possono anche essere catastrofici per l’IT aziendale.

Non è accettabile che un semplice click di un utente possa mettere a rischio l’IT aziendale. Se poi consideriamo che buona parte dei nostri utenti utilzza PC con la versione Home di Windows, con condivisione in rete del proprio PC, si può parlare di catastrofe annunciata.

In effetti non è questione del “SE”, ma questione di “QUANDO” un attacco informatico capiterà.

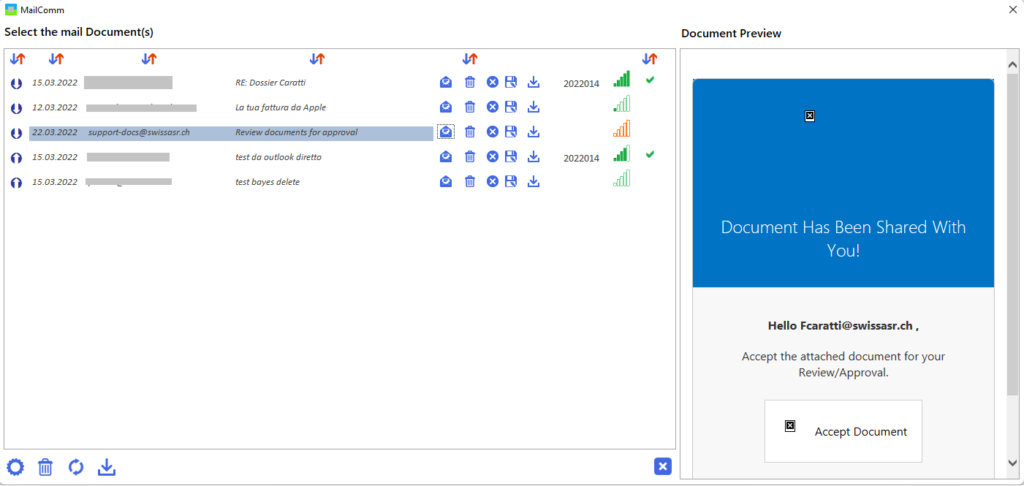

AvvocatoPlus, con il suo plugin MailComm, inserisce un interfaccia utente protetta per la visualizzazione delle mail.

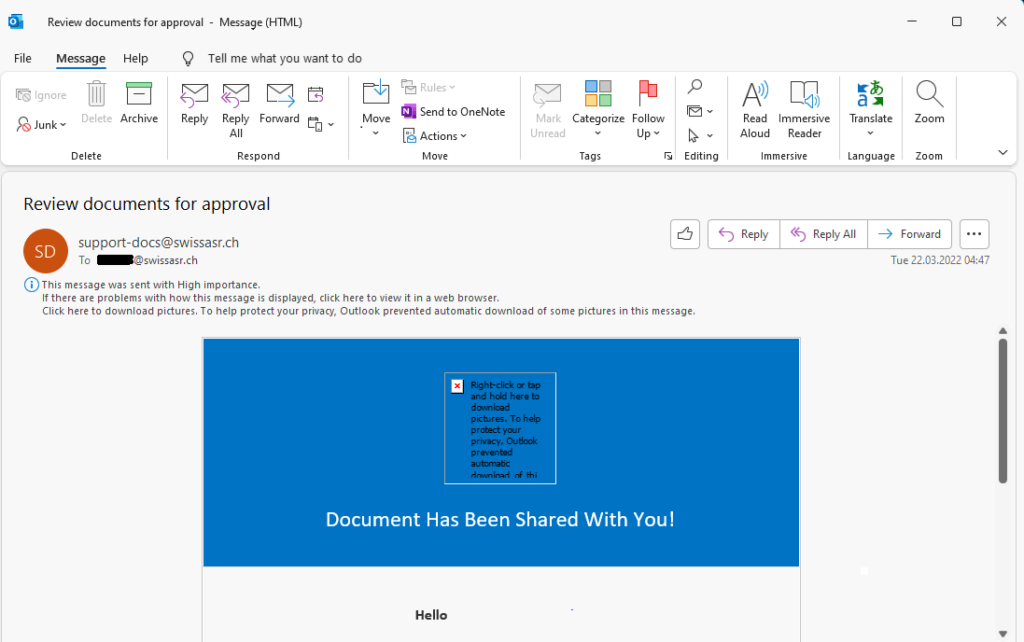

Un esempio reale:

Questa mail è arrivata ieri nell mia Casella Postale di Outlook.

L’indirizzo di spedizione pare a tutti gli effetti essere support-docs@swissasr.ch.

Ora, io so che l’account support-docs@swissasr.ch non esiste e so anche che il server di posta di swissasr.ch non è compromesso, quindi deduco immediatamente che il mittente è fake.

MS Outlook non mi dà però nessuna indicazione visiva del fatto e se clicco il link sottostante sono probabilmente a rischio, io e tutta la mia rete aziendale.

I miei collaboratori però non lo sanno e se io avessi concordato la condivisione di un documento con uno di loro, questi, apettandolo, avrebbe anche potuto cliccare sul link.

La prima domanda che ci si può porre è perché MS Outlook non avverte che questa e-mail non arriva da questo conto email familiare, ma tant’è.

L’altra osservazione consiste nel fatto che l’IP di provenienza non è listato in nessuna black-list ma evidentemente il mail-server del mittente non controlla che l’identità pretesa dello speditore non corrisponde al dominio dell’utente identificato.

E questo è un severo avviso che il mail server di invio non è serio.

Il problema è che tutte queste informazioni sono raggiungibili solo consultando l’intestazione della mail e che nessun utente “normale” sa dove ricavarla e come consultarla.

L’interfaccia (di classificazione automatica) visualizza il corpo delle email in modo protetto, in cui – in tutta sicurezza – tutti i collegamenti sono disabilitati.

Dopo aver visionato l’anteprima protetta, l’utente può decidere quale azione intraprendere con cognizione di causa, anche se l’icona rossa gli evidenzia che vi è un problema tra l’identità pretesa e l’identità effettiva del mittente.

Conclusione:

Vediamo un estratto dell’intestazione della mail:

X-Spam-Report:

* 0.0 RCVD_IN_DNSWL_BLOCKED RBL: ADMINISTRATOR NOTICE: The query to DNSWL

* was blocked. See

* http://wiki.apache.org/spamassassin/DnsBlocklists#dnsbl-block for

* more information.* [52.7.139.59 listed in list.dnswl.org]

* 0.2 HEADER_FROM_DIFFERENT_DOMAINS From and EnvelopeFrom 2nd level mail domains are different

* 1.0 SPF_NONE SPF: sender does not publish an SPF Record

* 0.0 SPF_HELO_NONE SPF: HELO does not publish an SPF Record

* 0.0 HTML_MESSAGE BODY: HTML included in message

* 0.1 MIME_HTML_ONLY BODY: Message only has text/html MIME parts

* 1.0 DCC_CHECK Detected as bulk mail by DCC (dcc-servers.net)

* -0.0 T_SCC_BODY_TEXT_LINE No description available.

* 2.0 TO_NO_BRKTS_HTML_ONLY To: lacks brackets and HTML only

* 0.0 T_REMOTE_IMAGE Message contains an external image

Incomprensibile per l’utente medio, dice però molto a riguardo:

1. Che l’indirizzo sulla “busta” della mail non corrisponde al mittente sulla “carta intestata”,

2. Che non vi è un record SPF del mittente (che corrisponde ad una “lettera raccomandata”),

3. Che il server di spedizione (“l’ufficio postale”) è registrato nell’elenco dei server “canaglia”.

Questa interpretazione dell’intestazione della email è esattamente ciò che fa il plugin MailComm AvvocatoPlus.

Per avvertire l’utente, per sanare una falla di sicurezza di Outlook (e di quasi tutti i programmi client di posta elettronica.